Auditorías de seguridad, la clave frente a los ciberataques

Cada año aumenta el número de ciberataques provocados por softwares maliciosos a empresas, tanto grandes como pequeñas, ocasionando enormes pérdidas económicas.

Esta inseguridad, representa un reto importante para las organizaciones, ya que, aun siendo conscientes de su necesidad de protección, no son capaces de identificar sus amenazas, vulnerabilidades y riesgos.

¿Por qué una auditoría de seguridad?

- Son vitales para el cumplimiento normativo.

- Son el mejor instrumento para la evaluación del estado de la seguridad.

- Aportan información esencial sobre la efectividad de los sistemas de defensa frente a los ciberataques.

- Apoyan y facilitan la toma de decisión basada en hechos y datos objetivos para optimizar los recursos y priorizar adecuadamente las medidas a implantar

“Los mecanismos de defensa y ataque evolucionan a un ritmo frenético y es por ello, que las organizaciones deben de posicionarse por delante de las posibles amenazas.”

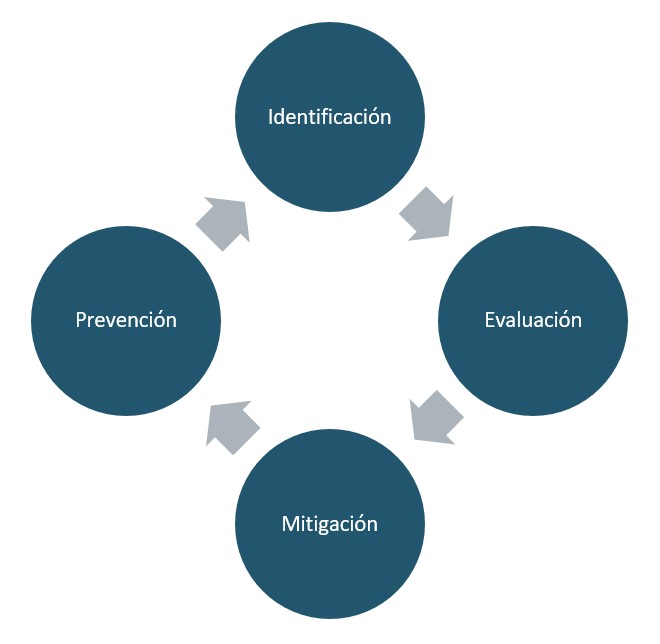

Modelo de evaluación

Las auditorías de seguridad garantizan que los activos digitales de una empresa cumplan los requisitos de seguridad identificando las amenazas, vulnerabilidades y riesgos a los que se enfrenta. Para ello, es fundamental trabajar en base a una demostrada metodología de evaluación:

- Identificación de todos los activos críticos y diagnóstico de los datos confidenciales que estos generan.

- Evaluación de los riesgos de seguridad identificados, determinando cómo asignar los recursos de mitigación de riesgos de manera eficaz.

- Mitigación: definición del enfoque de mitigación y aplicación de los controles de seguridad pertinentes para cada riesgo.

- Prevención: implementación de las herramientas y procesos que minimizan las amenazas y vulnerabilidades identificadas.

Tipos de auditorías de seguridad

Las auditorías de seguridad se orientan a la evaluación de aspectos generales o específicos de las compañías, centrando los esfuerzos en las siguientes soluciones:

Auditorías Cloud

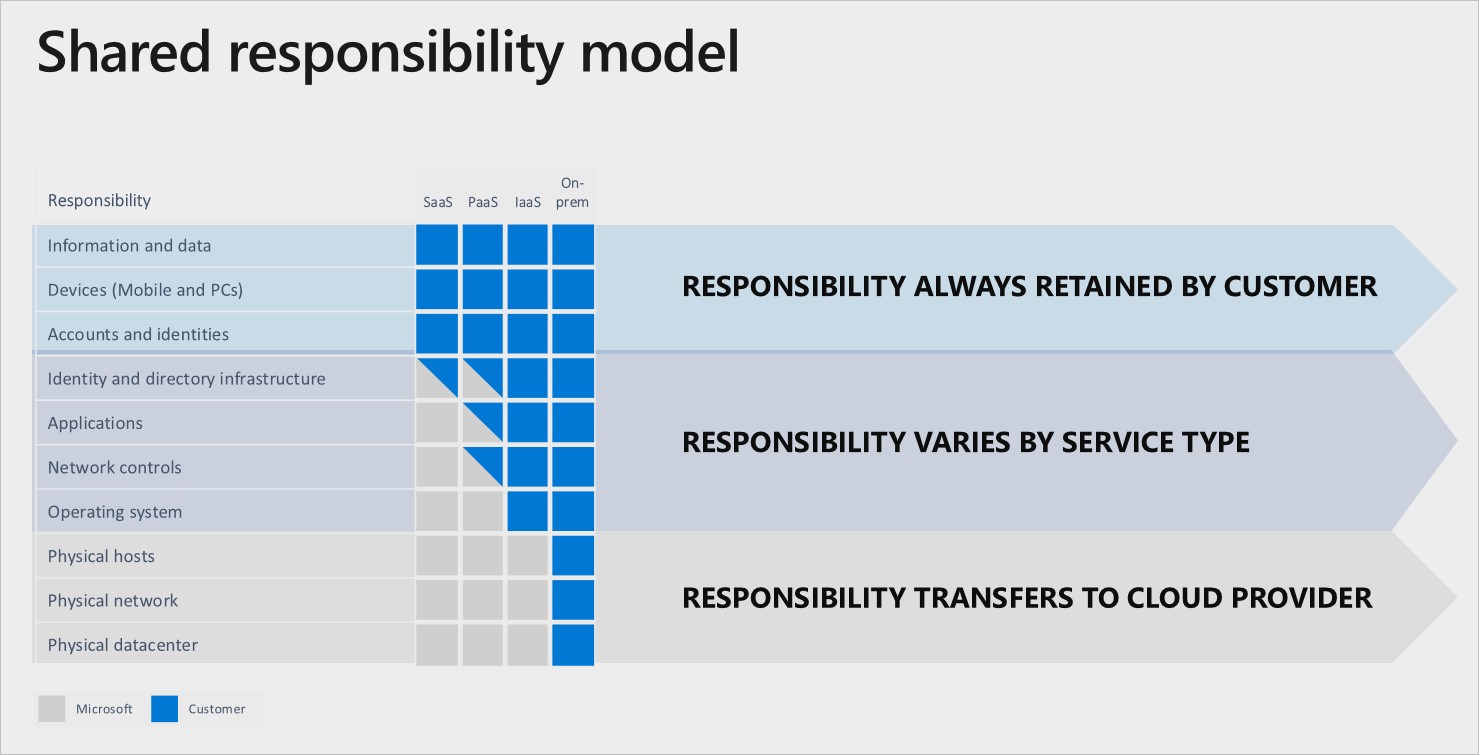

“Los modelos de seguridad de responsabilidad compartida de los proveedores de servicios cloud están causando confusión.”

Y es que la organización, con el objetivo de ganar en eficiencia, escalabilidad y agilidad están adoptando cada vez con mayor frecuencia, los modelos de cloud pública. Esto implica, que información sensible y servicios críticos queden expuestos a posibles ciberataques.

Todo esto, hace referencia a la creencia popular de que los entornos cloud son más seguros que los datacenters.

Sin embargo, el cliente tiene una mayor responsabilidad de lo que cree en los entornos cloud:

- La correcta configuración de los servicios.

- El hardening de los servicios.

- La seguridad de la red.

- El control de acceso.

- La autenticación e identidad.

- La seguridad en las aplicaciones web desplegadas.

- Las políticas de acceso.

- La seguridad de los datos.

¿En qué consisten las auditorías Cloud?

Consiste en la evaluación de los controles de seguridad del proveedor de servicios, el impacto en la privacidad, la protección del dato y otros factores críticos.

Una buena auditoría debe asegurar que las organizaciones controlen su entorno y protejan sus datos cloud públicos. Además, verificará los controles que aseguren los servicios con su proveedor cloud evaluando:

- Autentificación y autorización: verificación de que se está llevando a cabo el uso de los mecanismos ofrecidos por el proveedor y qué las configuraciones son las más adecuadas.

- Gestión de la identidad: revisión de los sistemas de supervisión automatizados de seguridad del proveedor cloud y del bastionado de los servicios consumidos.

- Confidencialidad: verificación de la confidencialidad de los datos cloud, analizando el uso de restricciones de acceso y el uso adecuado de los mecanismos de seguridad.

- Integridad: análisis de los mecanismos de seguridad que proteja contra la modificación y/o destrucción no autorizada de la información.

Auditorías de estado global de la seguridad

“No se puede proteger lo que no se conoce.”

El objetivo de este tipo de auditoría es obtener una visión global del estado de la seguridad de la organización, ya que su cada vez mayor complejidad hace que los responsables de TI no sean conscientes de los verdaderos riesgos asociados.

Algunas de las vulnerabilidades más frecuentes a las que se enfrentan las empresas son:

- La “Shadow IT” o equipos y software que se utilizan sin la autorización ni la gestión del área de IT.

- Equipos obsolescentes distribuidos por la infraestructura.

- Equipos y software vulnerable o mal configurado.

- Desconocimiento de la superficie de ataque en global.

- Normativas no cubiertas

Gracias a estas soluciones, la organización tendrá una visión exacta de la situación de su infraestructura. Y tras poner en marcha pruebas técnicas y monitorizar las infraestructuras serán capaces de conocer:

- Si existe “Shadow IT” en su organización y dónde.

- Si dispone de sistemas vulnerables o mal configurados.

- Su superficie de ataque.

- Si existe alguna comunicación sospechosa en su red.

- Si cumple las mejores prácticas en la gobernanza de sus sistemas.

Auditorías de seguridad de aplicaciones web

Las aplicaciones web, se han convertido en un punto de ataque de fácil acceso para los ciberdelincuentes. ¿A qué se deben estas vulnerabilidades?

- Suelen proporcionar acceso a datos sensibles. Una aplicación web es cualquier programa al que se puede acceder a través de un servidor web tales como portales de banca online, sitios web gestionados por CMS, sitios web de comercio electrónico, etc.

- Las aplicaciones publicadas en internet son accesibles en todo el mundo, lo que las convierte en objetivos fáciles de alcanzar.

¿Cuál es el objetivo de las pruebas de penetración?

- Asegurar las transacciones en línea.

- La protección de la información frente al acceso no autorizado.

- Minimizar el riesgo de pérdida, cambio, eliminación o robo de datos.

- Medir la capacidad del sistema frete a los ataques de denegación de servicio

¿Qué parámetros comprenden las pruebas de penetración?

- Criptografía: se detecta problemas asociados con el cifrado, firma, autenticación, etc.

- Autenticación: se asegura que no hay manera de eludir el procedimiento de registro y autorización y que la gestión de los datos de los usuarios es correcta.

- Validación de valores de entrada: se verifica los algoritmos de procesamiento de datos, incluidos los valores incorrectos.

- Control de acceso: se identifica problemas asociados con el acceso de usuarios no autorizados a información y funciones, según el rol que se les asigne.

- Resistencia a ataques de denegación de servicio: se comprueba la capacidad de la aplicación web para soportar cargas elevadas no planificadas y grandes cantidades de datos enviados para bloquear el uso de la misma.

- Configuración del servidor: se identifican errores que pueden exponer información confidencial o facilitar un vector de ciberataque.

Desde Versia Cyber Shield recomendamos que todo tipo de organizaciones (que elaboren, almacenen o transmitan datos confidenciales) se sometan a una auditoría de seguridad, independientemente del tamaño y del sector. La información es la clave para la toma de decisiones.

¿Crees que tu empresa corre el riesgo de un ciberataque? ¿No sabes por dónde empezar?

¡Pregúntanos!

Noticias relacionadas

Eficiencia energética: el camino hacia un futuro sostenible

Soluciones tipo Edge como las que propone Versia junto con Rittal son ideales para instalaciones independientes en espacios no informáticos en las que se pueden facilitar todas las características de fiabilidad y seguridad necesarias.

Leer más