VPN Credential Leak – Un análisis en profundidad

El 8 de agosto se dio a conocer una filtración de, inicialmente, más de 500.000 credenciales de VPN.

Estas credenciales habían sido conseguidas de dispositivos Fortinet vulnerables a la vulnerabilidad CVE-2018-13379. Un grupo de cibercriminales habían estado explotando esta vulnerabilidad de forma muy activa, y ahora la habían hecho pública en el foro de Ransomware RAMP.

El equipo de Threat Intelligence de Versia, gracias a su profundo trabajo en los foros de la darkweb ha tenido acceso a dicha filtración y, además de notificar a las autoridades pertinentes para que se comuniquen con las empresas afectadas, ha realizado un análisis detallado del mismo, que se presenta a continuación.

La vulnerabilidad

El 6 de abril del 2019 se publicó la vulnerabilidad con código CVE-2018-13379 que afecta a dispositivos Fortinet que tuvieran FortiOS en las versiones 6.0.0 a 6.0.4, 5.6.3 a 5.6.7 y 5.4.6 to 5.4.12, y FortiProxy en las versiones 2.0.0, 1.2.0 a 1.2.8, 1.1.0 a 1.1.6, 1.0.0 a 1.0.7.

Esta vulnerabilidad permitía, accediendo al portal SSL VPN, descargar ficheros de sistema que contenían las contraseñas de VPN en claro. Es importante tener en cuenta que las credenciales son las de los usuarios VPN locales. Aquellos dispositivos integrados con un servidor de directorio (LDAP, Active Directory) no almacenan las claves localmente y, por lo tanto, aunque les afecta la vulnerabilidad no se producía filtración de credenciales.

En poco tiempo salieron Pruebas de Concepto y Exploits públicos que explotaban dicha vulnerabilidad y la ponían a disposición de todo aquél que quisiera probarla. Algunos ejemplos se muestran a continuación:

- https://github.com/milo2012/CVE-2018-13379

- https://github.com/7Elements/Fortigate

- https://github.com/0xHunter/FortiOS-Credentials-Disclosure

La explotación se podía hacer de forma sencilla incluso con un navegador web, introduciendo la siguiente URL:

https://<IP>/remote/fgt_lang?lang=/../../../..//////////dev/cmdb/sslvpn_websession

Esto resultaba en la descarga de un fichero de sistema como el siguiente, con los usuarios, credenciales y resto de configuración de usuarios locales en claro:

Fortinet recogió la vulnerabilidad y publicó diversos workarounds en pocos días (como la deshabilitación del potal VPN-SSL o el uso de 2FA). Finalmente, el fabricante sacó un parche que corregía la vulnerabilidad.

Por desgracia, todos sabemos que la actualización de la infraestructura no suele estar en las prioridades de los equipos de TI, y hoy, casi dos años después, aún es posible encontrar muchos equipos vulnerables a esta vulnerabilidad.

La filtración

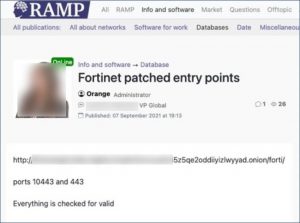

La filtración se realizó inicialmente en el foro RAMP, y se hizo eco en el foro de leaks del ransomware Groove:

La fuente original de la noticia enlaza con un análisis, no sólo del leak, sino de los movimientos internos en los grupos Groove y Babuk, muy interesante para entender el estado actual de los grupos de ransomware.

Inicialmente indicaban que contenía algo más de 500.000 credenciales. En Versia, preocupados por nuestros clientes y la comunidad a la que damos servicio, hemos querido hacer un análisis más exhaustivo del leak y generado varios cuadros de mando para poder gestionarlo adecuadamente:

Importante: es importante indicar que, por responsabilidad, no se va a divulgar ningún dato de IPs afectadas o credenciales completas o que puedan identificar a alguna organización. Si te preocupa estar en este listado, ponte en contacto con Incibe, disponen de una línea de atención a empresas desde la que te podrán ayudar.

Por un lado, procederemos a aclarar el alcance total del leak. Recordemos que inicialmente las noticias decían que había unas 500.000 (498.908) credenciales afectadas y 12.856 dispositivos (direcciones IPs).

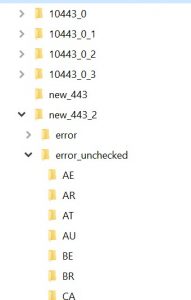

Las dimensiones del leak era de casi 87.000 ficheros de texto, siendo cada fichero una dirección IP y dentro estaban las credenciales que se habían encontrado en esa IP; el leak estaba organizado en diversas carpetas, cada una de ellas representaba una fase del análisis realizado por el propio atacante.

Una primera limpieza nos rebajó las IPs a unas 80.000, pero tras quitar todos los duplicados, ficheros vacíos, etc., finalmente vimos que la dimensión completa del leak afectaba a 22.210 dispositivos.

Ciertamente el total de las credenciales en bruto identificadas eran de 501.323. Ese proceso de limpieza nos dio que finalmente afectaba a 129.446 usuarios diferentes. Entendemos por usuario diferente la tupla usuario-IP, asumiendo que el mismo usuario se puede repetir en diferentes IPs, contando en ese caso como un usuario diferente.

Como curiosidad, de las 129.446 credenciales, “sólo” hay 78.918 contraseñas únicas; esto quiere decir que muchas se repiten en distintos usuarios.

![]()

El alcance de la filtración es global, afectando a países de todo el mundo. El siguiente mapa es una muestra de esto:

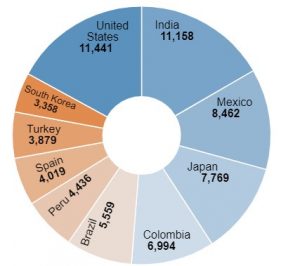

Los países más afectados son Estados Unidos, con 11.441 credenciales y la India con 11.158. El siguiente gráfico muestra el TOP 10 de países afectados:

Como se ve, España “queda” en una octava posición con 4.019 credenciales filtradas.

Por supuesto, este leak afecta a empresas. Hemos intentado, a través de la dirección IP, identificar cuántas empresas han sido afectadas. Es algo complicado ya que no todas las IPs tienen una resolución inversa disponible, por lo que los datos siguientes se basan en un proceso que ha tenido que desestimar muchas IPs.

Con los datos disponibles, la filtración ha afectado a un mínimo de 3.379 empresas diferentes. Hemos podido agrupar los leaks por empresas y, sin indicar el nombre de la empresa, hay una organización mexicana que supera a todas las demás con 4.261 credenciales filtradas. El resto del TOP 10 son sobre todo empresas de telecomunicaciones de diferentes países (Japón, España, Colombia, etc.).

Filtrando estos “grandes”, vemos que el TOP 10 lo componen grandes grupos empresariales de todo tipo, con más de 100 credenciales cada una.

Por debajo de ese TOP, hay empresas más pequeñas: restaurantes, tiendas online, ayuntamientos, organizaciones, asociaciones culturales, etc. Igualmente, de todas partes del mundo.

Tener este listado nos da, por otro lado, una oportunidad de oro para ver si las empresas se preocupan por las contraseñas de acceso a su red. Unas credenciales de VPN son la entrada a la red de las empresas, y como por lo general para los empleados está integrado con un servicio de directorio como Active Directory, las que se configuran localmente en los Firewalls suelen ser para terceras partes: clientes, proveedores, etc. Es decir, precisamente aquellas partes que debemos cuidar más el quién, cómo, dónde y cuándo acceden.

Al tener la filtración las credenciales en claro, hemos podido analizar la fortaleza de las mismas. Ocultando aquellas que podrían identificar a alguna empresa (lo que quiere decir que contiene el nombre de la misma, algo que no constituye una buena práctica en absoluto), el TOP 10 de contraseñas más utilizadas (no el de más inseguras, el de más utilizadas), es -muy a nuestro pesar- el siguiente:

| Password | Repeticiones |

| Temporal2020 | 2529 |

| 123456 | 2151 |

| asdf123 | 1572 |

| pass@123 | 1270 |

| Password1 | 756 |

| Test1234 | 720 |

| Reset123 | 718 |

| P@ssw0rd | 711 |

| america@123 | 667 |

Es decir, la contraseña más usada para una conexión VPN es Temporal2020, con 2.529 usos. Como podemos ver, el resto del TOP son igual de sencillas. Por ejemplo, la segunda más usada, 123456 se utiliza 2.151 veces.

Todas son contraseñas muy sencillas de adivinar con un simple ataque de diccionario.

Si analizamos el uso de contraseñas por países (hay que tener en cuenta el contexto de la filtración), nos da el siguiente gráfico:

Nos muestra a México que prácticamente monopoliza dos de las contraseñas más inseguras y más usadas (siendo usadas además solo en ese país). Muchas de estas contraseñas parece que se usan sobre todo en un país, como puede ser asdf123 en Colombia, o pass@123 que se usa en la India mayoritariamente, aunque tiene un menor porcentaje de uso (muy bajo) en Malasia y Japón.

Un análisis más detallado, añadiendo como variable el dominio (que no podemos mostrar por privacidad), revela que en algunos de estos casos la contraseña se usa de forma mayoritaria en un país, pero repartido en varias empresas.

Esto nos puede hacer pensar que el uso de contraseñas temporales o “simples” lleva implícito un factor socio-cultural.

Conclusiones

Revisando toda la información de forma global, podemos llegar a las siguientes conclusiones:

- Las empresas dejan mucho que desear en las labores de mantenimiento de sistemas. Incluso aquellas que tienen procedimientos, elementos “no comunes” como los firewalls no suelen entrar en los ciclos de actualizaciones. Esto general puertas abiertas a los atacantes que las empresas no tienen controladas.

- La gestión de usuarios no es la adecuada en estos dispositivos. Se generan muchos usuarios con contraseñas temporales, que nunca se cambian, y los usuarios raras veces se desactivan. Las empresas pierden visibilidad de quién tiene realmente acceso a su red.

- La política de contraseñas es muy flexible en estos dispositivos. Si bien guardamos con llave las credenciales de acceso a la administración del firewall, o las credenciales de los propios empleados, se descuidan mucho las credenciales de acceso por VPN que se dan a terceros.

- En este último punto se puede añadir que las empresas deben ser más exigentes con los proveedores de servicios. Muchas veces estos generan usuarios para su propio uso (guardias, acceso remoto…) y tanto el usuario como la contraseña son fácilmente adivinables. Los proveedores debemos dar ejemplo con nuestra práctica, nunca podemos ser el eslabón más débil de la cadena, y lo que el análisis ha sacado a la luz es que muchas veces está generando vulnerabilidades para las empresas.

- Por estos motivos, en muchos casos, aunque no hubiera existido un leak completo, muchas credenciales podrían haber sido fácilmente adivinadas mediante un ataque de fuerza bruta por diccionario.

A esta información, podemos añadir otra de experiencia propia, que agrava aún más la situación:

- Por lo general, la configuración de los usuarios de VPN no es la adecuada: no suele estar limitada en origen (desde dónde se puede realizar la conexión), en destino (a qué elementos se puede conectar ese usuario) ni en tiempo (qué días y a qué horas se puede conectar ese usuario).

- Por lo general, la conexión VPN con 2FA brilla por su ausencia en muchísimas empresas.

- Hay empresas afectadas por la vulnerabilidad y por la filtración y nunca lo sabrán, por no tener esos aspectos controlados.

Se auguran unas semanas de ataques indiscriminados a las IPs de este listado. Precisamente, por este motivo desde Versia, tras ver la gravedad del asunto, contactamos con las autoridades pertinentes, indicándoles las empresas españolas afectadas, para que se comunicaran con ellas y pudieran mitigar este riesgo.

¿Cómo puedo evitar que me pase esto?

Si tienes un equipo afectado por esta vulnerabilidad, aunque no estés seguro de estar en esta filtración, te recomendamos que hagas lo antes posible lo siguiente:

- Cambio de todas las credenciales de VPN locales.

- Actualización del firewall.

- Planificar una migración para que todas las credenciales de VPN estén integradas en un servicio de directorio.

- Implementar 2FA.

- Analizar los accesos por VPN del último año para localizar cualquier acceso no autorizado.

Las vulnerabilidades en la tecnología son normales, debemos aprender a convivir con ella y no criminalizar al fabricante o la tecnología. Lo importante es que respondan con rapidez y transparencia.

Las empresas tenemos en nuestro Debe, precisamente, ese “aprender a convivir”. Sabemos que se van a dar, cada vez más, y a medida que aumenta nuestra complejidad tecnológica, su resolución puede ser más complicada. Debemos estar vigilantes, prepararnos para cuando algo así nos pueda afectar, y tener listos los cauces para defendernos, protegernos y responder con toda la rapidez que podamos. En este camino, nuestras armas más importantes serán las siguientes:

- Conocer nuestras vulnerabilidades. Esto implica, por supuesto, conocer qué tengo implementado, y estar enterado en el día 1 de cuándo una vulnerabilidad crítica me afecta. Y la criticidad no la dará solo la tecnología, sino la función que tiene para mi ese producto. La implementación de un “sistema de vigilancia” de vulnerabilidades se convertirá en algo vital. Y no solo el sistema: debe estar respaldado por un equipo experto que me ayude a analizar esas vulnerabilidades y contextualizarlas en un entorno y en un tiempo concreto.

- Implantar procesos de actualización y mejora. No sólo hablamos de parcheos, que puede ser lo más importante. Pero también nuestra configuración base debe evolucionar, asimilando las mejoras prácticas o, precisamente, evitando vulnerabilidades. De nada me sirve saber que soy vulnerable si no puedo hacer nada al respecto. Esta “mejora continua” me debe permitir tener los sistemas críticos siempre al día y tener un plan específico para ir mejorando la seguridad del resto de sistemas.

- Puede parecer ya un tópico, pero… hay que implementar ya MFA. En todos los aspectos, incluyendo, por supuesto, el acceso remoto. Esto puede detener muchas brechas.

- Debemos vigilar. No sólo dentro, sino fuera. Debemos enterarnos si nuestras direcciones IP están en un leak como este junto con nuestras credenciales; debemos enterarnos si han filtrado información confidencial nuestra en la Dark Web. Debemos enterarnos para poder actuar con prontitud antes que ese riesgo se materialice. Los sistemas de Alerta Temprana o Ciber Inteligencia se muestran muy importantes en la prevención de brechas.

- Debemos monitorizar. Debemos saber qué pasa en nuestros sistemas, y si están haciendo algo anormal. Los SIEM “legacy” que solo funcionan por reglas ya son algo del pasado. No queremos saber si alguien se ha conectado a un servidor. Queremos saber si se ha conectado a un servidor al que no se suele conectar, ni nadie de su departamento, y a una hora que no es habitual, o si lanza procesos que no es normal en ese usuario ni en esa hora. Eso es lo que necesitamos, no cientos de alertas que, al final, las acabamos obviando porque de forma individual “no nos aportan nada”.

- Muy importante, todas las empresas debemos tener un socio en ciberseguridad de confianza. Que le podamos contar nuestros problemas, nuestros planes, y nos asesore, no sólo para vender, sino porque busque lo mejor para nosotros.

Se puede decir que esto solo es el principio, pero … sería un buen principio. No nos engañemos, nunca podremos estar a salvo al 100% de incidentes, pero debemos estar preparados para protegernos a todas horas y defendernos en un momento dado.

Noticias relacionadas

Eficiencia energética: el camino hacia un futuro sostenible

Soluciones tipo Edge como las que propone Versia junto con Rittal son ideales para instalaciones independientes en espacios no informáticos en las que se pueden facilitar todas las características de fiabilidad y seguridad necesarias.

Leer más